Sichere Netzwerkverbindungen mit IPsec

IP-Pakete, die Grundelemente der Internet-Datenkommunikation, bestehen aus zwei Teilen: den Nutzdaten wie Sprache, Text oder Bildern und den Kopfdaten, zu denen u. a. die Adressen des Senders und des Empfängers zählen. Das große Problem dieser Datenpakete, die auf ihrem Weg zum Adressaten verschiedene Router passieren, ist die Tatsache, dass das Internetprotokoll von sich aus keinerlei Verschlüsselungs- und Authentifizierungsmechanismen besitzt. Somit werden die Daten unverschlüsselt von Router zu Router übertragen und können jederzeit gelesen oder manipuliert werden, wodurch die drei Säulen der Informationssicherheit – Vertraulichkeit, Authentizität und Integrität – nicht garantiert sind.

Aus diesem Grund wurde die Protokollsuite Internet Protocol Security, kurz IPsec, entwickelt, die das Internetprotokoll um zahlreiche Sicherheitsfunktionen erweitert. Miteinander kombiniert sorgen sie für eine zuverlässige Sicherheit bei der Übertragung von Datenpaketen über öffentliche Netzwerke, weshalb IPsec ein wichtiger Baustein vieler VPN-Verbindungen (Virtual Private Network) ist.

Was ist IPsec?

IPsec ist eine Protokollfamilie, deren Architektur von der Internet Engineering Task Force (IETF) als Standard vorgeschlagen wurde. Die IETF ist eine Organisation, die sich mit der technischen Weiterentwicklung des Internets beschäftigt. IPsec wurde für die neueste Version des Internetprotokolls (IPv6) und nachträglich auch für IPv4 entwickelt und kann im Wesentlichen in die drei folgenden Funktionsgruppen unterteilt werden:

- Übertragungsprotokolle: Authentication Header (AH), Encapsulating Security Payload (ESP)

- Schlüsselmanagement: Internet Security Association and Key Management Protocol (ISAKMP), Internet Key Exchange (IKE)

- Datenbanken: Security Association Database (SAD), Security Policy Database (SPD)

Mithilfe der beiden Übertragungsprotokolle AH und ESP garantiert IPsec die Authentizität und Integrität der verschickten Daten, stellt also sicher, dass ihr Inhalt vom angegebenen Sender stammt und unverändert beim Empfänger ankommt. AH bietet zu diesem Zweck durch Erweiterung des Paket-Headers einerseits eine Authentifizierung der Datenquelle, um deren Echtheit zu bestätigen, und andererseits einen Schutz gegen die Veränderung der Pakete auf dem Transportweg. Außerdem fügt das AH-Protokoll dem Header eine Sequenznummer hinzu, wodurch das wiederholte Senden von Paketen verhindert wird.

Das ESP-Protokoll gewährt neben der Identitäts- und Integritätsprüfung auch eine Verschlüsselung der versendeten Daten. Allerdings unterscheidet sich die ESP-Authentifizierung insofern von der des AH-Protokolls, dass sie den äußeren IP-Header nicht berücksichtigt und somit nicht vollständig ist. Mithilfe einer zusätzlichen Verkapselung können die ESP-Inhalte dadurch jedoch in Netzwerken mit Adressübersetzung (NAT), wie sie etwa bei privaten DSL-Zugängen üblich sind, richtig zugestellt werden.

Für die Verwaltung der ESP-Verschlüsselung ist hauptsächlich das IKE-Protokoll verantwortlich. Es handelt die Sicherheitsvereinbarungen (Security Associations) zwischen Sender und Empfänger aus, nutzt das Diffie-Hellman-Verfahren für den sicheren Schlüsselaustausch und setzt dadurch die Definitionen des ISAKMP-Frameworks technisch um.

Die notwendigen Informationen für den Paketversand auf Basis von IPsec sind in den zwei lokalen Datenbanken SPD und SAD hinterlegt. Die Einträge in der Security Policy Database bestimmen beispielsweise, welche Übertragungsprotokolle – AH, ESP oder beide – für die sichere Verbindung verwendet werden sollen. Die SAD verwaltet die spezifischen Security-Association-Einträge, die vom IKE-Protokoll angelegt werden, und gibt damit dem Sender Verschlüsselungsverfahren inklusive Schlüssel und dem Empfänger das entsprechende Entschlüsselungsverfahren vor.

Die zwei Modi von IPsec: Tunnel- vs. Transportmodus

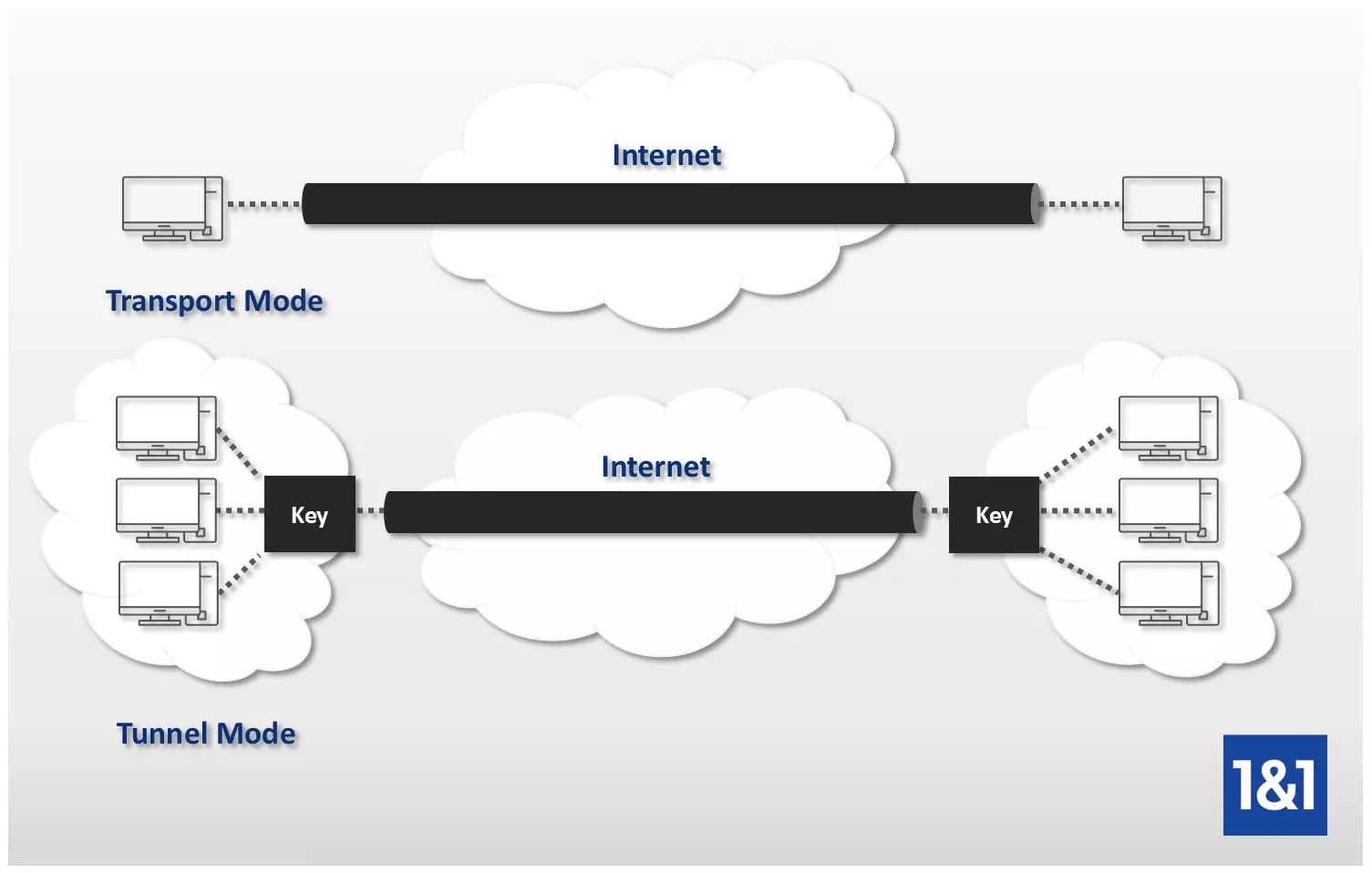

Für sichere Verbindungen mit IPsec existieren zwei unterschiedliche Übertragungsmodi: Der Transportmodus, in dem zwei Endpunkte direkt miteinander verbunden werden, und der Tunnelmodus, der eine Verbindung zwischen zwei IP-Netzen erstellt.

Transportmodus

Bei der Nutzung von IPsec im Transportmodus geschieht Folgendes: Zwischen dem IP-Header des Datenpakets, der unverändert bleibt, und den Nutzdaten wird der Header des jeweiligen Übertragungsprotokolls eingefügt. Der Schutz beginnt auf dem Ausgangscomputer und bleibt während der gesamten Übertragung bis zum Zielcomputer bestehen. Erst nach dem Empfang des Pakets werden die ursprünglichen Nutzdaten ausgepackt und dem Empfänger zur Verfügung gestellt. Somit sind kryptografischer und kommunikativer Endpunkt identisch. Der Transportmodus hat den Vorteil einer sehr geringen Verarbeitungszeit, gewährt allerdings nur die Sicherheit der Nutzdaten, während Quell- und Zieladressen ungeschützt bleiben. Üblicherweise wird dieser Modus für Host-zu-Host- oder Host-zu-Router-Verbindungen verwendet, z. B. zur Netzwerkverwaltung.

Tunnelmodus

Im Tunnelmodus erhalten die Datenpakete einen komplett neuen IP-Header, in dem Quell- und Zieladresse sowie die Nutzdaten versteckt sind. Zusätzlich wird auch der Header des jeweiligen Übertragungsprotokolls implementiert – wie auch beim Transportmodus. Man spricht aus diesem Grund auch davon, dass das ursprüngliche Paket gekapselt bzw. verpackt wird. Der neue, äußere IP-Header definiert die kryptografischen Endpunkte, die nicht mit den eigentlichen, im inneren IP-Header festgehaltenen Kommunikationspunkten identisch sind. Erst wenn das Paket an den kryptografischen Endpunkten, den sogenannten Sicherheitsgateways, entpackt worden ist, wird es an den eigentlichen Empfänger weitergeleitet. Standardmäßig findet die Datenübertragung im Tunnelmodus von Gateway zu Gateway statt; ebenso möglich sind allerdings auch Host-zu-Gateway- sowie Host-zu-Host-Verbindungen.

IPsec: Stärken und Schwächen

Bei der Realisierung von VPNs, die das größte Einsatzgebiet der Protokollfamilie ausmachen, hat IPsec einen entscheidenden Vorteil gegenüber Alternativen wie SSL: Als Standard auf Netzwerkebene kann IPsec applikationsunabhängig eingesetzt werden. Ist die Verbindung aufgebaut, können die verschiedensten Formen des Datenverkehrs, ob E-Mail, Dateienübertragung oder IP-Telefonie, abgewickelt werden, ohne dass programmspezifische Tools installiert werden müssen. Das macht den Protokollstapel zur kostengünstigsten Lösung für VPN-Verbindungen. Im Gegenzug erfordert der Einsatz von IPsec eine besondere Software für Fernzugriffe, die auf dem jeweiligen Client installiert, eingerichtet und gepflegt werden muss. Und auch die Applikationsunabhängigkeit kann sich bei unbefugten Zugriffen schnell zum Problem entwickeln, wenn diese nicht von einer zentralen Firewall blockiert werden, da eben nicht nur eine, sondern alle Anwendungen gefährdet wären.

Unbestritten sind die Vorteile von IPsec in Sachen Ausfallsicherheit und Performance: Auf einem geclusterten System kann problemlos ein anderes Gateway einspringen, wenn Probleme auftauchen, während Tausende Nutzer gleichzeitig mit Datenpaketen versorgt werden. Zuletzt gilt IPsec vor allem auch dank der hohen Sicherheit als die optimale Lösung für alle sensiblen Daten und für firmeninternen Datenverkehr, der keine anonymen Nutzer einbindet.