FIDO2: Der neue Standard für den sicheren Web-Log-in

Die Anmeldung via Benutzername und Passwort im Web ist aus verschiedenen Gründen nicht mehr zeitgemäß: Einerseits wird die Eingabe persönlicher Nutzerinformationen bei der immer höher werdenden Zahl an genutzten Services zunehmend zur Last. Andererseits ist die Sicherheit der Log-in-Daten aufgrund der wachsenden technischen Möglichkeiten Cyberkrimineller immer stärker gefährdet. So häufen sich gezielte Brute-Force-Angriffe oder im ersten Moment harmlos erscheinende Phishing-Mails, wobei Nutzer häufig gar nicht bemerken, dass die eigenen Anmeldedaten bereits erfolgreich ausspioniert wurden.

Der Sicherheitsstandard FIDO2 nimmt sich dieser Problematik an, indem er auf eine Zwei-Faktor-Authentifizierung setzt, die auf der Nutzung von Sicherheitsschlüsseln (FIDO2-Keys) und Hardware-Tokens basiert. Dank der Einbindung des W3C-Standards WebAuthn ermöglicht dieses Verfahren nicht nur verschlüsselte und anonyme, sondern auch gänzlich passwortfreie Log-ins. Doch wie genau funktionieren FIDO2-Tokens und -Keys und was braucht man, um dieses Anmeldeverfahren für die eigenen Web-Aktivitäten nutzen zu können?

Was ist FIDO2?

FIDO2 ist die neueste Spezifikation der nichtkommerziellen FIDO-Allianz (Fast Identity Online), die mit dem Ziel ins Leben gerufen wurde, offene und lizenzfreie Standards für die sichere, weltweite Authentifizierung im World Wide Web zu entwickeln. Nach FIDO Universal Second Factor (FIDO U2F) und FIDO Universal Authentication Framework (FIDO UAF) ist FIDO2 bereits der dritte Standard, der aus der Arbeit der Allianz hervorgegangen ist.

Im Kern besteht FIDO2 aus dem Client to Authenticator Protocol (CTAP) und dem W3C-Standard WebAuthn, die im Verbund eine Authentifizierung ermöglichen, bei der Nutzer sich mit kryptografischen Authentifikatoren (wie Biometrie oder PINs) oder externen Authentifikatoren (wie FIDO-Keys, Wearables oder mobile Geräte) bei einer vertrauenswürdigen WebAuthn-Gegenstelle (auch FIDO2-Server genannt) ausweisen, die typischerweise zu einer Website bzw. einer Web-App gehört.

Die FIDO-Allianz wurde 2012 von den Unternehmen PayPal, Lenovo, Nok Nok Labs, Validity Sensors, Infineon und Agnitio gegründet. Ein Jahr später stießen Google, Yubico und NXP zu dem Interessensverbund. Im Laufe der vergangenen Jahre gab es verschiedene Kooperationen zur Etablierung der Standards, beispielsweise mit Samsung und Microsoft.

Warum bedarf es Sicherheitsspezifikationen wie FIDO2?

FIDO2 erlaubt wahlweise eine Zwei-Faktor-Authentifizierung, bei der die gewöhnliche Benutzername-Passwort-Anmeldung um eine Verschlüsselung mit FIDO2-Keys sowie ein zusätzliches FIDO2-Token (Hardware) ergänzt wird, oder eine gänzlich passwortfreie Authentifizierung, die ohne Passwort-Eingabe funktioniert.

Beide Varianten haben den Vorteil gemeinsam, dass sie die bekannte Schwäche des standardmäßigen Nutzer-Log-ins mit Benutzername und Passwort sowie simpler Zwei-Faktor-Authentifizierungen (E-Mail, Mobile App, SMS) beheben: Sie verhindern, dass Cyberkriminelle mit typischen Angriffsmustern wie Man-in-the-Middle-Angriffen und dem bereits erwähnten Phishing Erfolg haben und den Account übernehmen können. Selbst wenn die Log-in-Daten nämlich kompromittiert werden sollten, gelingt die FIDO2-Anmeldung nur mit dem jeweiligen Hardware-Token bzw. dem privaten Schlüssel, der ebenfalls an eine dedizierte Hardware gebunden ist.

Dass FIDO2 ein offener Standard ist, macht es den Entwicklern von Soft- und Hardware wiederum einfacher, das Verfahren in das eigene Produkt zu implementieren, um Nutzern diesen sehr sicheren Anmeldeweg anbieten zu können.

Wie funktioniert FIDO2?

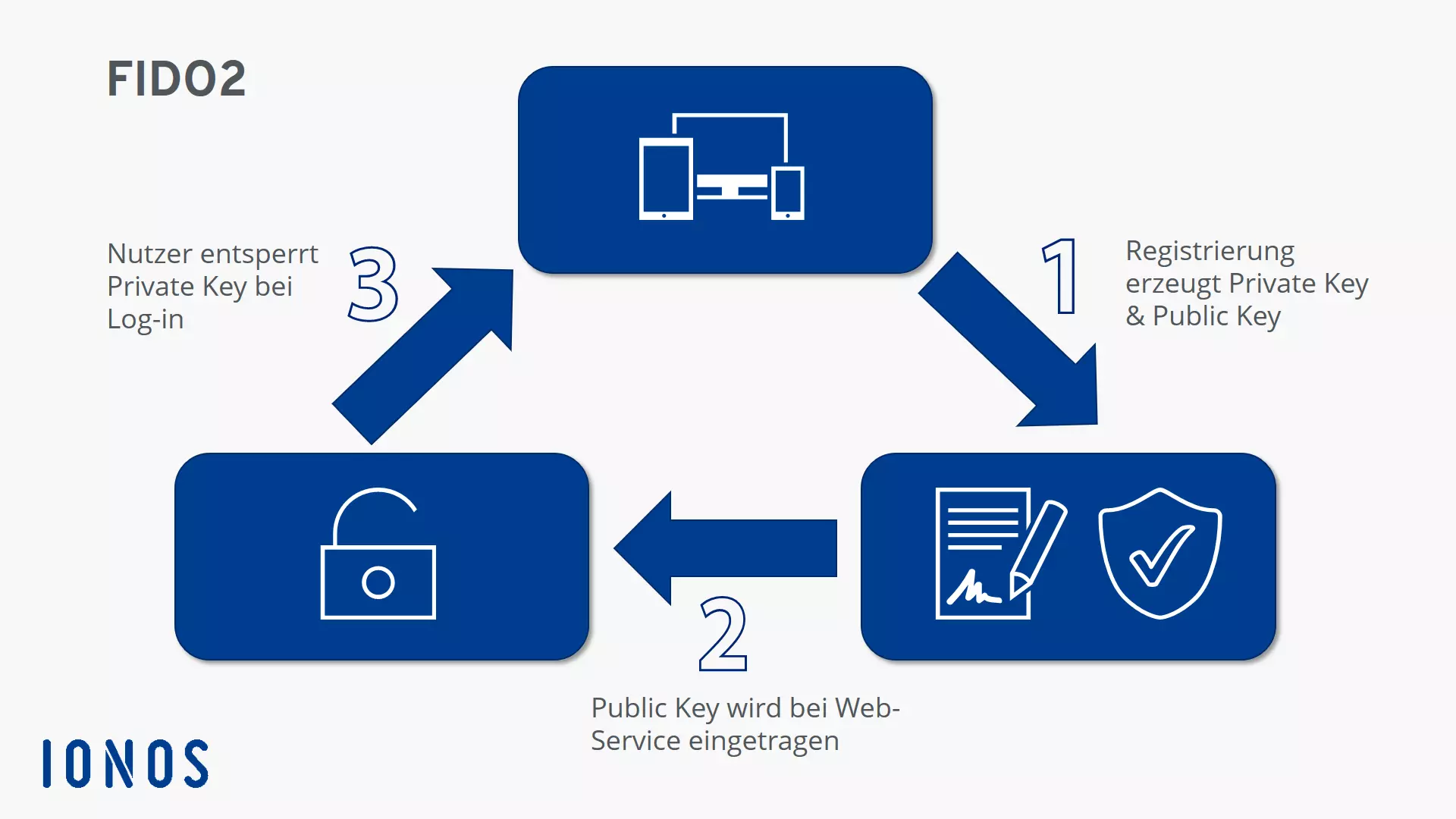

Das große Ziel, das die FIDO-Allianz verfolgt und mit den Weiterentwicklungen in FIDO2 deutlich vorangetrieben hat, ist der zunehmende Wegfall von Passwörtern im Web. Zu diesem Zweck wird der sichere Kommunikationsweg zwischen Client (Browser) und den jeweiligen Webservices zunächst eingerichtet bzw. registriert, um für spätere Anmeldungen dauerhaft verfügbar zu sein. In diesem Zuge werden die bereits am Rande erwähnten FIDO2-Keys generiert und verifiziert, die für die grundlegende Verschlüsselung des Anmeldeverfahrens sorgen. Die Vorgehensweise sieht dabei folgendermaßen aus:

- Der Nutzer registriert sich bei einem Online-Dienst und erzeugt dabei auf dem verwendeten Gerät ein neues Schlüsselpaar – bestehend aus einem privaten (Private Key) und einem öffentlichen FIDO2-Key (Public Key).

- Während der private Schlüssel auf dem Gerät gespeichert wird und ausschließlich clientseitig bekannt ist, wird der Public Key in der Schlüsseldatenbank des Webservices registriert.

- Nachfolgende Authentifizierungen gelingen nun ausschließlich per Nachweis des privaten Schlüssels, wobei dieser immer per Nutzeraktion entsperrt werden muss. Hierbei gibt es verschiedene Optionen wie die Eingabe eines PINs, das Drücken eines Buttons, eine Spracheingabe oder das Einstecken einer separaten Zwei-Faktor-Hardware (FIDO2-Token). Einige Betriebssysteme wie Windows 10 und Android können mittlerweile zudem selbst als Sicherheits-Token fungieren.

Die FIDO2-Spezifikation ist darauf ausgelegt, die Privatsphäre des Nutzers optimal zu schützen. Aus diesem Grund werden keinerlei Informationen weitergegeben, die einen Hinweis über die weiteren Web-Aktivitäten geben könnten. Biometrische Daten, insofern ein solches Feature verwendet wird, verlassen darüber hinaus niemals das Nutzergerät.

Was sind die Voraussetzungen für die Verwendung der FIDO2-Authentifizierung?

Die FIDO2-Spezifikation gibt alle Komponenten vor, die für das moderne Authentifizierungsverfahren notwendig sind:

An erster Stelle steht der mehrfach genannte W3C-Standard WebAuthn, der es Online-Services ermöglicht, die FIDO-Authentifizierung über eine Standard-Web-API (in JavaScript geschrieben) freizuschalten, die auch in verschiedenen Browsern und Betriebssystemen implementiert ist. Zu den Anwendungen, die den im März 2019 deklarierten Standard bereits unterstützen, zählen unter anderem die Systeme Windows, Android und iOS (ab Version 13) sowie die Browser Google Chrome, Mozilla Firefox, Microsoft Edge und Apple Safari (ab Version 13).

Die zweite entscheidende Komponente ist das Client to Authenticator Protocol (CTAP). Dieses Protokoll ermöglicht es den verschiedenartigen FIDO2-Tokens, mit den Browsern zu interagieren und darüber hinaus auch in der Funktion als Authentifikator aufzutreten. Sowohl der verwendete Browser als auch das gewünschte Hardware-Token müssen also über CTAP kommunizieren können, um dieses Sicherheitsfeature (inklusive des passwortfreien Log-ins) nutzen zu können.

Die Vorteile von FIDO2 gegenüber der Passwort-Authentifizierung

Warum passwortfreien bzw. zusätzlich per Zwei-Faktor-Authentifizierung gesicherten Anmeldeverfahren wie FIDO2 die Zukunft gehört, ist bereits in der Einleitung zur Sprache gekommen: Im Vergleich zum traditionellen Passwort-Log-in bieten sie eine wesentlich kleinere Angriffsfläche für Cyberkriminelle. Passwörter sind mithilfe der richtigen Tools oft schnell in Erfahrung gebracht, während Angreifer für den unerlaubten Zugriff auf ein FIDO2-geschütztes Nutzerkonto schon über das Hardware-Sicherheitstoken verfügen müssten. Hinzu kommt der Vorteil, dass Sie ein FIDO2-Token für verschiedene Webservices verwenden können, anstatt diverse unterschiedliche Kennwörter kreieren und im Gedächtnis behalten zu müssen.

Die Vorteile der FIDO2-Authentifizierung im Überblick:

| Höheres Sicherheitslevel | FIDO2 verschlüsselt den Log-in standardmäßig mit einem Schlüsselpaar (privat und öffentlich), das sich ausschließlich mit dem registrierten Gerät entsperren lässt. |

| Höherer Nutzerkomfort | Im passwortfreien Modus spielt FIDO2 seine Stärken in puncto Nutzerkomfort aus: Verschiedene Passwörter gehören ebenso der Vergangenheit an wie die Passwort-Eingabe selbst – stattdessen reicht ein Button-Klick, eine Spracheingabe oder das Einstecken von Hardware. |

| Schutz vor Phishing | Wer FIDO2 nutzt, muss sich auch bei der Zwei-Faktor-Variante mit Passwort keine Gedanken mehr über Phishing machen. Auch wenn Kriminelle an das Kennwort gelangen, bleibt ihnen der Zugang zum geschützten Konto verwehrt. |

Welche Nachteile hat die FIDO2-Authentifizierung?

Obwohl das FIDO2-Verfahren in vielerlei Hinsicht vorteilhaft ist, hat es durchaus auch seine Schwachstellen: So gibt es aktuell noch wenige Webservices, die diese Form der Authentifizierung anbieten, was aber in jedem Fall Grundvoraussetzung für ihre Nutzung ist. Ist FIDO2 möglich, müssen Sie außerdem zusätzliche Kosten für die Anschaffung der externen Sicherheits-Tokens einplanen – insbesondere in Firmen, wo jeder Mitarbeiter seinen eigenen Sicherheitsschlüssel benötigt, kann der Umstieg auf FIDO2 schnell zu einem teuren Unterfangen werden.

Schließlich erfordert die standardisierte Authentifizierungsmethode im Vergleich zu einem gewöhnlichen Passwort-Log-in einen zusätzlichen Schritt, wenn sie im Rahmen einer Zwei-Faktor-Authentifizierung als ergänzende Komponente implementiert wird. Wer sich also mehrmals pro Tag bei einem oder verschiedenen Services anmeldet, muss darauf vorbereitet sein, dass FIDO2 nicht gerade zu den effizientesten Anmeldetechniken zählt.